У сучасному цифровому середовищі, яке постійно підключене до мережі Інтернет, кібербезпека набуває особливої ваги. З огляду на широке поширення мобільних пристроїв, хмарних технологій, соціальних мереж та Інтернету речей, наші цифрові сліди присутні майже скрізь.

Захист особистих даних, фінансової інформації, медичних записів, комерційних даних та інших конфіденційних відомостей вимагає від нас ефективних заходів безпеки. Додатково, кіберзагрози мають значний глобальний вплив, зачіпаючи критичну інфраструктуру, електронну комерцію, урядові системи та інші важливі сектори. Відповідно до цього, захист робочого середовища постає пріоритетом для організацій.

7 лютого на вебінарі за підтримки Kharkiv IT Cluster і компанії СПЕЦВУЗАВТОМАТИКА, Таран Євгеній, експерт з кібербезпеки, розповів, як технічно убезпечити команду, навіть якщо вона розосереджена по всьому світу і які надійні інструменти необхідні для реалізації захищеної мережевої архітектури.

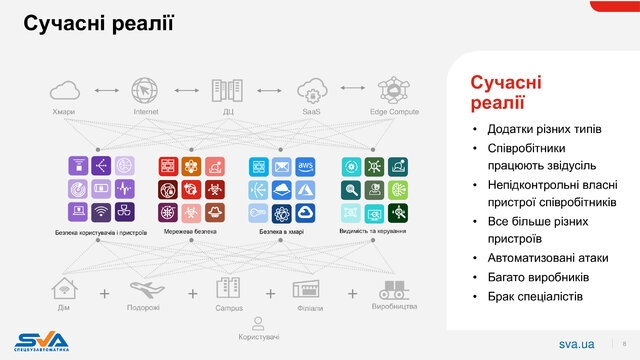

🌐 Організація роботи в сучасних реаліях

Не так давно наші співробітники працювали в офісі, а віддалена робота не була особливо популярною. Зараз же ситуація змінилась і навколишні обставини підштовхнули нас до такого формату роботи, який зображено на слайді.

Нещодавно наші співробітники працювали у приміщенні офісу, тоді як дистанційна робота не була особливо популярною. Однак, ситуація змінилась і навколишні обставини підштовхнули нас до такого формату роботи, який висвітлено на даному слайді.

Як ми до цього дійшли? Історія розвивалася крок за кроком:

Маркетинг;

Covid-19;

Війна.

🌐 Як технічно убезпечити команду?

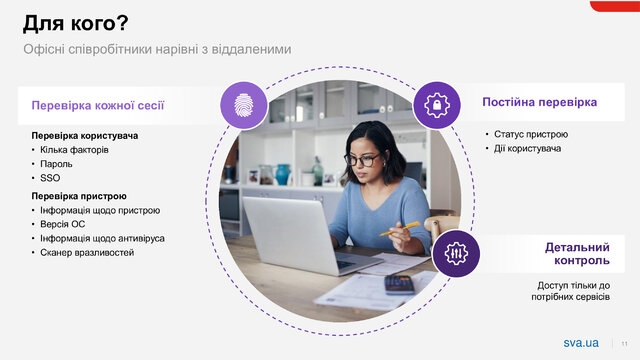

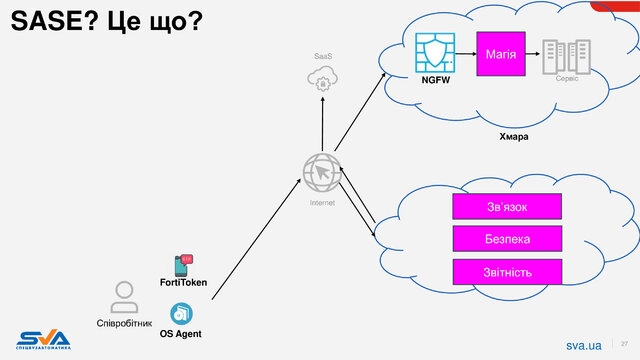

Задача кібербезпеки полягає в тому, щоб співробітник/користувач/підрядник за допомогою комп'ютера підключився до сервісів компанії, не жертвуючи інформаційною безпекою.

Нюанси:

Комп'ютер користувача. Має відповідати мінімальним критеріям безпеки.

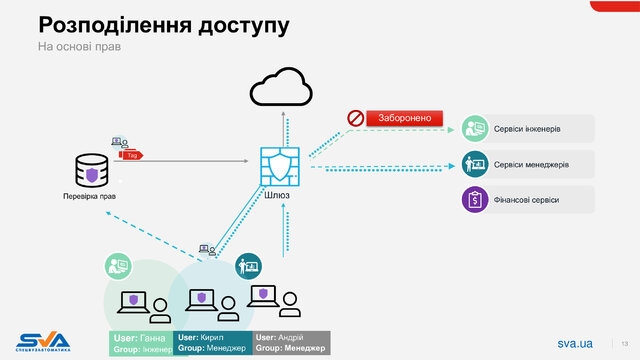

Співробітники повинні мати обмежений доступ до сервісів. Необхідна єдина точка входу, в якій ми будемо контролювати й відслідковувати дії користувачів.

Двофакторна аутентифікація. Мінімальна й обов'язкова програма захисту.

Розмежування:

Віддалені співробітники. Отримують доступ до сервісів та SaaS.

Офісні співробітники. Отримують доступ до сервісів та SaaS.

Підрядник. Має доступ тільки до одного сервісу, бо йому треба його обслуговувати.

Аутсорс. Працює з власних пристроїв.

Перш за все, користувачі й підрядники все одно мають кудись підключатись. В більшості випадків до next-generation firewall (NGFW) — пристрій безпеки, який обробляє мережевий трафік і застосовує правила для блокування потенційно небезпечного трафіку.

Оскільки зазвичай юзери підключаються до параметрально пристрою, постає необхідність забезпечення коректності цього процесу:

користувач робить захищену сесію зі шлюзом (окрестратором) доступу

перевіряються права на засобі доступу

встановлюються межі його доступу до серверів.

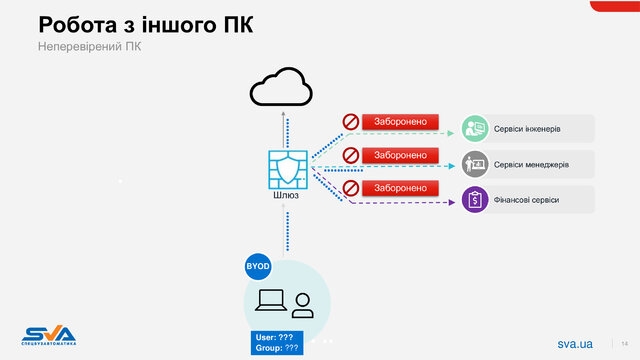

У разі підключення не з корпоративного комп'ютера, а домашнього, на нього небхідно накласти відповідні стандарти.

Критерії перевірки:

Версія операційної системи

Наявність обов'язкового програмного забезпечення

Дані його останніх оновлень, сканувань

✅ Якщо під час перевірки встановлюється відповідність встановленим критеріям, то користувач може відкрити той сервіс, до якого його допускають.

❌ Якщо критерії не виконуються, юзер не попаде нікуди і буде відключений від VPN-концентратору.

Коли доступ розподілено і стартує перевірка того чи іншого пристрою слід враховувати, що агентний і безагентний підхід — це дві діаметрально різні речі.

🔹 Можливості агенту: подивитись, що на комп'ютері стоїть, які налаштування тощо.

🔸 Без агенту у NGFW зменшується список метрик, які можна перевірити для прийняття рішень.

«В залежності від того, як ви побудуєте безпеку під особливості сценарію вашої компанії, буде вирішуватись питання необхідності агенту для різних департаментів/користувачів/співробітників», — зауважує Євгеній.

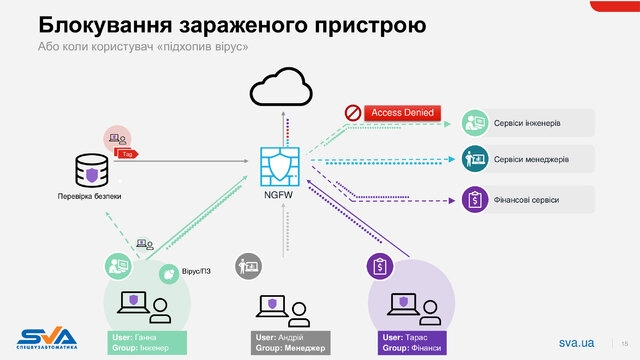

Як заблокувати заражений пристрій?

🔹 З агентом є можливість одразу визначити хто це, куди він підключається і, відповідно, заблокувати конкретного користувача, — поки проблему не буде усунено, комп'ютер буде заблоковано.

🔸 NGFW регулює доступ і інспектує трафік: програма-мінімум IPS, яка виявляє вторгнення або порушення безпеки і автоматично захищає від них.

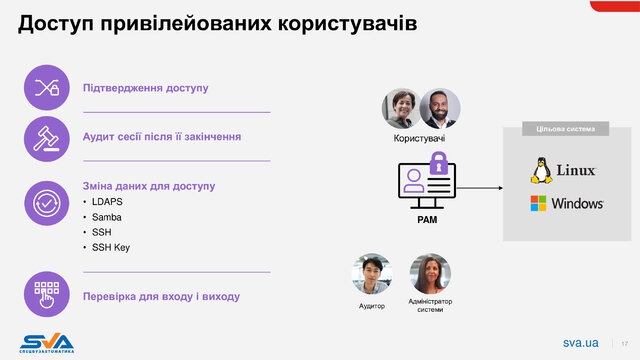

Рішення РАМ для привілейованих користувачів дозволяє:

здійснювати контроль за їх діями

забороняти певні операції

Використовується для адміністраторів і підрядників, в яких доступ до сервісів на високому рівні. Суть модулю в контролі сесії користувача.

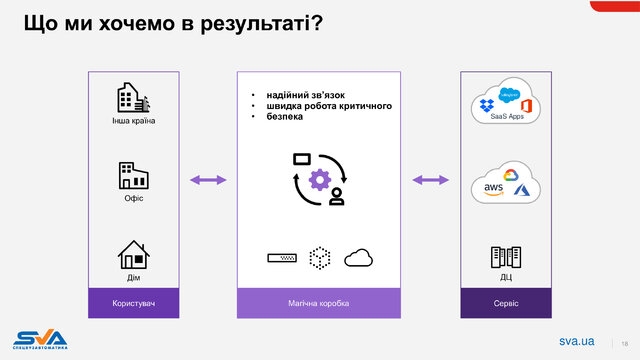

В результаті: даними модулями ми об'єднуємо співробітників з корпоративними/домашніми комп'ютерами та збираємо рішення для того, щоб розподіляти доступ і захищати сервіси, якими б вони не були.

«Для того, щоб виявити проблему в різних пристроїв різні протоколи, в яких свої переваги, недоліки й особливості використання, тож систему безпеки безпеки й моніторингу необхідно розробляти, знаходячи баланс між видимістю, навантаженням і ціною», — ділиться Євгеній.

Належна система моніторингу безпеки швидкодії — це правильна комбінація інструментів, зображених на слайді й наявних в тій інфраструктурі, яку ми будуємо.

🌐 Архітектури та їх реалізації

Важливо: жоден із етапів не є канонічним, а ідеальний варіант знаходиться у поєднанні всіх методів. Спікер радить підганяти етапи під власні реалії.

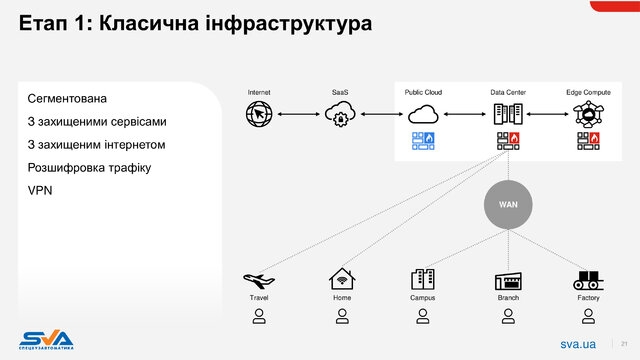

1. Класична інфраструктура (коли обладнання і користувачі підʼєнуються до єдиного дата-центру)

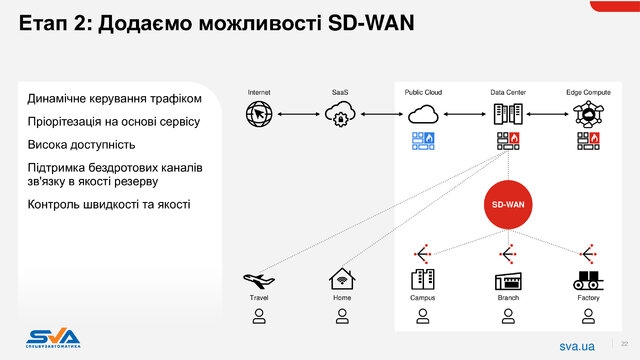

2. Робота на рівні трафіку (не просто забезпечуємо до чогось доступ, а керуємо й пріоритизуємо трафік на рівні Layer 7)

Послуга SD-WAN дозволяє компаніям відмовитися від ручного керування мережею та перейти до автоматичного. Відтепер збір даних з маршрутизаторів та подальше керування виконують не системні адміністратори, а «центральний мозок» програми.

Сервіс стане незамінним для компаній з розгалуженою мережею філіалів та підрозділів у різних містах або навіть точках світу. Розглянемо як саме сервіс вирішує таке завдання на конкретному прикладі.

Припустимо, у нас є компанія з центральним офісом у Києві, віддаленою філією та відділеннями у Львові та Дніпрі. Для того, щоб з’єднати всі об’єкти необхідно встановити традиційні WAN-роутери по одному на кожен офіс, а також у дата-центрі або у вашого хмарного оператора. Для побудови такої мережі найчастіше необхідно використовувати багато обладнання та залучати різних регіональних провайдерів. А із зростанням кількості провайдерів у мережі, зростає вірогідність витоку важливої інформації.

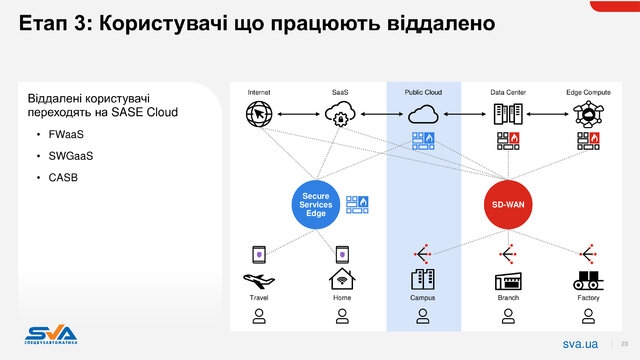

3. Користувачі, що працюють віддалено

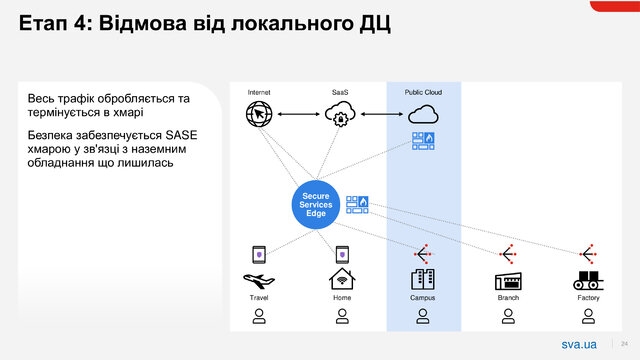

4. Бездатацентрова інфраструктура

Технологія безпечного прикордонного доступу (SASE) реалізована в моделі безпеки на базі хмарних ресурсів, в рамках якої об'єднаний функціонал програмно-визначених мереж (software-defined networking) та функції мережної безпеки, весь цей пакет сервісів забезпечується одним і тим самим провайдером.

Модель SASE забезпечує цілу низку переваг у порівнянні з традиційною моделлю мережевої безпеки, що базується на концепції дата-центру, що лежить в ядрі всієї системи:

Стандартизовані процеси впровадження та управління. Модель SASE поєднує точкові рішення безпеки в рамках одного хмарного сервісу, звільняючи організації від необхідності взаємодіяти з кількома постачальниками, що дозволяє їм витрачати менше коштів, внутрішніх ресурсів та часу.

Спрощене управління політикою безпеки. SASE дозволяє організації встановлювати, контролювати, налаштовувати та впроваджувати єдину політику контролю доступу для всіх точок розташування, всіх користувачів, пристроїв та програм з єдиного порталу.

Контроль доступу до мережі в умовах «нульової» довіри на основі автентифікації особистості користувача.

Маршрутизація трафіку з оптимізацією часу затримки. Існує низка сервісів, вкрай чутливих до затримки доставки контенту (наприклад, відеоконференції, стрімінгові канали, онлайн-ігри тощо). Модель SASE допомагає знизити час затримки шляхом маршрутизації мережного трафіку через глобальну мережу, в рамках якої обробка трафіку здійснюється за місцезнаходженням користувача.

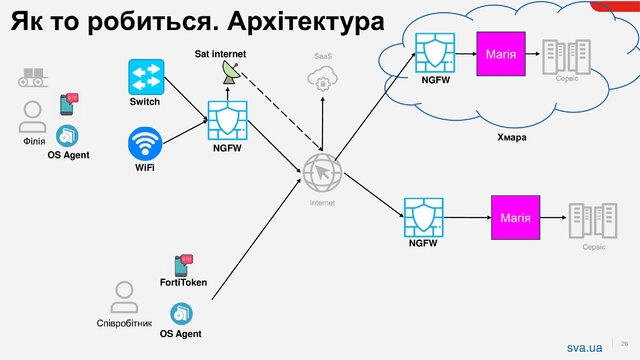

Приклад архітектури: один-два дата-центри, параметральні пристрої, безпека сервісу і співробітники, які підключаються до них з агентом і двофакторною автентифікацією через мережеве обладнання.

SASE-рішення створюють такий сценарій: користувачі підключаються у SASE-хмару, а далі вона вже робить інтерконнет з SaaS-сервісами і з вашим дата-центром. Отже, певний хмарний сервіс може займатися безпекою і підключеннями.

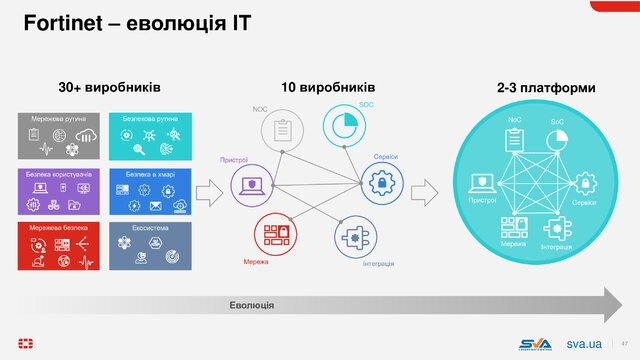

🌐 Забезпечення кібербезпеки на базі Fortinet

В епоху інформаційних технологій компанії повинні бути постійно готові захищати свою інфраструктуру від нових кіберзагроз, які з’являються щодня. Це можуть бути фішинг, спам, програми-шифрувальники, DoS/DDoS-атаки та інші види загроз. У будь-якому випадку краще зіграти на випередження, адже усунення проблеми завжди є процесом більш проблематичним і витратним, ніж запобігання їй.

Рішення Fortinet дозволяють клієнтам захистити свої сервери від безлічі мережевих загроз. Вони забезпечують захист на декількох рівнях і включають в себе брандмауер, потоковий антивірус, систему захисту від проникнення, засоби захисту від шпигунського ПЗ і спаму, VPN і багато іншого.

Рішення Fortinet мають уніфікований інтерфейс і надають розширені функції забезпечення безпеки з масштабуванням від базових засобів у віддалених офісах до рішень Enterprise рівня з інтегрованими засобами управління і звітності.

Які завдання можна вирішити?

Витік конфіденційної інформації

Несанкціонований доступ до ІТ інфраструктури та даних компанії

Ризик втрати і пошкодження даних

Низька швидкість підготовки звітів

Зараження шкідливим ПЗ через Інтернет, електронну пошту та носії інформації

Загрози хакерських атак

Невідповідність інфраструктури сучасним вимогам ІТ безпеки

Переваги рішення для кіберзахисту на базі Fortinet

Комплексний підхід

Орієнтованість на потреби вашого бізнесу

Оптимізація витрат на забезпечення безпеки

Аналіз загроз в режимі реального часу

Автоматизована і розширена аналітика загроз

Простота налаштування і адміністрування

Комплексний підхід до безпеки мережі допомагає підвищити рівень захищеності, зменшити ризики порушень безпеки і забезпечити неперервність бізнесу.