У часи, коли війна ведеться не лише на фронті, а й в інформаційному просторі, кожне слово, написане в Інтернеті, може стати причиною переслідувань. Український націоналіст — це не просто громадянин, це воїн ідеї, який бореться за свободу народу в усіх її проявах. В умовах, коли ворог (внутрішній та зовнішній) використовує технології для стеження, тиску й репресій, анонімність — це не привілей, а необхідність. Без неї будь-який прояв громадянської позиції, спротиву чи заклик до дії може стати мішенню.

Анонімність в Інтернеті — це броня. Це спосіб говорити правду, не боячись переслідування. Це можливість організовуватися, діяти, поширювати правду про боротьбу українців — незалежно від кордонів. У цьому матеріалі розглянемо базові кроки, які допоможуть зберегти вашу цифрову свободу та уникнути викриття.

Візьміть за правило використовувати Linux у випадках, коли існує загроза зараження вірусами чи зовнішнього втручання. Його навіть не обов’язково встановлювати на комп’ютер — достатньо мати завантажувальну флешку з дистрибутивом. Це не дає абсолютного захисту, але в рази зменшує ризик випадкового зараження або компрометації системи. Корисно також мати флешку або диск із набором інструментів для відновлення системи, таких як UltimateBoot CD або Hiren’s Boot CD.

Не забувайте встановлювати пароль на вхід до системи — ця дрібниця може вберегти комп’ютер, якщо ви залишили його навіть ненадовго в потенційно ворожому середовищі.

Операційна система Tails

Якщо вам дійсно важлива анонімність — зверніть також свою увагу на Tails (The Amnesic Incognito Live System). Це спеціальна операційна система, розроблена для роботи без слідів. Вона запускається з флешки або DVD, не залишає інформації на комп’ютері, автоматично шифрує усі підключення через Tor і не зберігає дані між сесіями.

Переваги Tails:

ідеально підходить для використання в публічних місцях чи на чужих комп’ютерах;

після вимкнення — все, що ви робили, зникає безслідно;

вбудовані інструменти для шифрування файлів, обміну повідомленнями та анонімного перегляду веб-сторінок;

не потребує встановлення — просто носіть із собою флешку з Tails.

Якщо вас можуть переслідувати за націоналістичні погляди — Tails має стати частиною вашої цифрової гігієни.

Важливо !

Якщо активіст, волонтер або учасник інформаційного спротиву не використовує Tails, його особисті дані можуть бути викриті через IP-адресу, cookie, логі файли чи слабкі місця браузера. Наприклад, російські спецслужби неодноразово виявляли українських військових і партизан у тимчасово окупованих територіях саме через не анонімізований трафік. Але загроза є не лише з боку Московії. Якщо цифрові сліди, залишені в інтернеті, вказують на підготовку акцій проти ЛГБТ, або інших ворожих груп (навіть у межах правового поля), цим можуть скористатися союзники противників Братства, щоб створити кримінальні справи за надуманими приводами.

Публічні місця та перехоплення даних

Якщо користувач забуває вийти з акаунта в університеті, на роботі, в інтернет-клубі чи в гостях — є високий шанс, що вороги скористаються цим. Такий “злам” трапляється частіше, ніж здається. Особливо це стосується державних службовців, студентів та активістів, які публічно виступають проти проросійських угруповань чи мають конфлікти з колаборантами у навчальних або робочих колективах.

Привчіть себе користуватись режимом анонімного перегляду (інкогніто) на чужих комп’ютерах — він доступний, наприклад, у Chrome та Firefox. У такому режимі вся інформація автоматично видаляється після завершення сесії. Якщо є ймовірність втрати свого ноутбука або домашнього комп’ютера — користуйтесь цим режимом і вдома. Краще зайвий раз ввести пароль, ніж віддати доступ до системи поліції чи ФСБ.

На громадських комп’ютерах можливе встановлення шпигунських програм (кейлогерів), які записують усі введені дані, включаючи паролі. Уникайте введення конфіденційної інформації на таких пристроях і змінюйте паролі, щойно отримаєте доступ до надійного комп’ютера.

У 2022 році в Києві був зафіксований випадок, коли в одному з волонтерських центрів виявили кейлогер на одному з ноутбуків, яким користувалися чергові. Після цього кілька Telegram-акаунтів волонтерів були скомпрометовані, і частина логістичної інформації потрапила до відкритого доступу, а отже, до рук ворога.

Будьте обережні з публічним Wi-Fi, особливо під час акцій або будь-яких масових заходів, коли спецслужби активно стежать за активістами. Пам’ятайте: незашифровані дані дуже легко перехопити. У домашній мережі використовуйте WPA2-шифрування з надійним паролем. Це важливо не лише для захисту від “сусідів”, які крадуть трафік, а й для запобігання витоку особистої інформації.

Якщо ви потрапили в поле зору спецслужб, перехоплення трафіку з вашої точки доступу Wi-Fi — цілком реальна загроза.

Завжди звертайте увагу, щоб у веббраузері використовувався протокол https, а не http, особливо під час входу до акаунтів. Більшість сучасних сервісів підтримують https — користуйтесь цим як мінімальним засобом захисту.

У наступній статті ми поговоримо про повне шифрування диск, менеджери паролів та те, як не видати себе метаданими в PDF чи фото.

Повне шифрування диска

Повне шифрування диска (Full Disk Encryption, FDE) захищає всі дані на жорсткому чи твердотільному накопичувачі — операційну систему, програми тафайли — від несанкціонованого доступу. У випадку втрати чи крадіжки пристрою без ключа дешифрування всі дані залишаються недоступними.

Чому це важливо

На фронті та в тилу мобільні пристрої часто потрапляють у ворожі руки (загублені або захоплені під час евакуації).

Навіть якщо супротивник фізично отримає диск, без пароля чи апаратного ключа (TPM, Secure Enclave) дані залишаються нерозшифрованими.

Захист від інсайдерських загроз: викрадення диска всередині організації стає марним.

Приклади з фронту

У 2022 році під час відступу з однієї із позицій на Донбасі наші вояки залишили ноутбук із планами оборони — завдяки FDE ворог не отримав інформації про розташування мінних полів та запасів боєприпасів.

В іншому випадку телефон із відеозаписами координат артилерії був втрачений, але шифрування диска не дозволило противнику розшифрувати GPS‑треки.

Метадані

Метадані — це інформація, яка описує інші дані. Наприклад, якщо у вас є зображення — саме фото є даними, а відомості про нього (хто автор, коли зроблено, яким пристроєм) — це вже метадані. Вони не завжди видимі для користувача, але містяться у файлі й можуть бути прочитані за допомогою спеціального ПЗ.

Кожен електронний пристрій має свій унікальний набір технічних характеристик, які можна порівняти з відбитками пальців — у цифровому світі це називають цифровим відбитком (fingerprint). Такий "відбиток" формується з багатьох параметрів, зокрема:

тип і версія браузера (User-Agent),

мова інтерфейсу,

колірна глибина,

роздільна здатність дисплея,

часовий пояс,

доступність localStorage,

модель процесора,

платформа операційної системи,

статус DoNotTrack,

встановлені шрифти (визначаються через Flash або JavaScript),

підтримка Canvas і WebGL,

наявні плагіни та розширення,

чи використовується AdBlock,

ручні налаштування системи (наприклад, мова або масштабування),

коефіцієнт пікселів (Pixel Ratio).

У цифрових фотографіях метадані — це прихована інформація, яка автоматично додається при зніманні. Якщо раніше люди вручну підписували фотокартки ззаду, то зараз така інформація додається до файлу без вашого втручання. Ці метадані можна переглянути або змінити в графічному редакторі чи спеціалізованій програмі.

Основні типи метаданих для зображень:

EXIF (Exchangeable Image File Format) — технічна інформація про умови знімання, яку фіксує сама камера;

IPTC (International Press Telecommunications Council) — текстовий опис фотографії, у тому числі авторство, права, підпис тощо;

XMP (eXtensible Metadata Platform) — формат від Adobe, який дозволяє вбудовувати будь-яку додаткову інформацію;

Властивості файлу — це базові характеристики зображення, які є його частиною.

Найпоширенішим форматом є EXIF, який зазвичай містить:

назву та версію прошивки камери,

дату і час створення фото,

налаштування експозиції,

діафрагму та витримку,

значення ISO,

геолокацію (координати),

фокусну відстань,

тип освітлення,

баланс білого,

орієнтацію камери (портрет чи пейзаж),

розмір сенсора,

інформацію про автора та інше.

Кожен із цих параметрів має свій формат і належить до певної категорії. Вся система метаданих побудована так, щоб бути зрозумілою як людям, так і пристроям. Це дозволяє швидко обробляти великі масиви інформації: знаходити, сортувати, зберігати та об’єднувати дані автоматично.

Метадані: користь чи загроза?

Метадані — це потужний інструмент, який може стати як союзником, так і ворогом. Їх значення визначається не самою природою даних, а тим, у чиїх руках вони опиняються. Для спеціалістів із безпеки це — ключ до аналізу, для хакерів — зброя, для слідчих — доказ, для звичайного користувача — потенційна загроза, про яку той часто навіть не здогадується.

Приховані властивості цифрових файлів, зокрема фотографій, документів і відео, містять безліч технічних подробиць: час створення, ім’я автора, тип пристрою, геолокацію тощо. Знання та використання цих даних — буденна практика в кібербезпеці та цифровій криміналістиці. Водночас саме ці невидимі "відбитки" можуть видати вас.

Резонансний приклад: як метадані викрили Джона Макафі

Відомий розробник антивірусу McAfee, Джон Макафі, певний час переховувався від американської влади, яка розслідувала справу про вбивство. Його місце перебування було таємницею до того моменту, поки журналісти Vice не приїхали до нього для інтерв'ю. Вони зробили знімок на iPhone та виклали його разом зі статтею.

Саме ця фотографія і стала ключем до його виявлення: в EXIF-даних знімка зберігалася точна геолокація. Через короткий час, коли стало зрозуміло, що фото містить критичну інформацію, його замінили на нове — вже без координат. Але цього виявилося недостатньо. Макафі оперативно знайшли й заарештували у Гватемалі за незаконний перетин кордону.

Урок, який варто запам’ятати

Цей випадок — яскраве свідчення того, що метадані не просто технічна деталь, а реальний інструмент, що впливає на долі. Завдяки ним можна встановити місцеперебування людини, перевірити автентичність документа, відстежити історію змін або навпаки — бути викритим через необережність.

Макафі після цих подій заявив:

«Ми бездумно кинулися в обійми технологій, не задумавшись про ризики. А головна небезпека — це втрата особистої конфіденційності».

Як подивитись метадані файлу ?

Щоб переглянути метадані файлу (наприклад, фото, документа або відео), можна скористатися як вбудованими засобами операційної системи, так і спеціальними програмами.

🔍 Як дізнатися метадані фотографій (EXIF, IPTC, XMP):

На Windows:

Натисніть правою кнопкою миші на файл → «Властивості».

Перейдіть на вкладку «Докладно» (Details).

Тут ви побачите:

дату створення;

модель камери;

параметри знімання (ISO, витримка, діафрагма);

геолокацію (якщо була увімкнена);

ім’я автора (якщо задано).

На MacOS:

Клік правою кнопкою → «Інформація» (Get Info) — базові дані.

Для розширених EXIF — відкрийте фото у Preview, натисніть Command + I, потім перейдіть до вкладки «Інструменти» → «Показати інспектор» → «Інформація (i)» → «EXIF» / «GPS».

Через онлайн-сервіси (просто завантажте файл — і побачите усі приховані метадані.)

Мобільні додатки (Android / iOS):

Photo EXIF Editor, EXIF Viewer by Fluntro, Metadata Viewer, Image EXIF Editor.

📄 Як дізнатися метадані документів (PDF, DOCX, XLSX тощо):

У Microsoft Word / Excel / PowerPoint:

Відкрийте файл → Файл → Відомості.

У розділі «Властивості» знайдете:

автора;

дату створення і змін;

назву комп’ютера;

коментарі;

статистику.

PDF-файли:

В Adobe Acrobat Reader: Файл → Властивості.

Онлайн: https://www.get-metadata.com/

🎥 Метадані відеофайлів:

Через VLC Media Player:

Відкрийте відео → Інструменти → Інформація про медіа (Ctrl+I).

Перейдіть на вкладку «Кодеки» та «Статистика».

Онлайн:

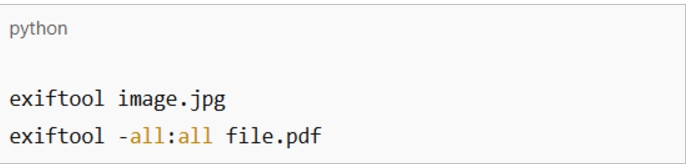

🛠️ Інструменти для глибокого аналізу метаданих:

ExifTool — найпотужніший інструмент (безплатна утиліта для Windows/Mac/Linux):

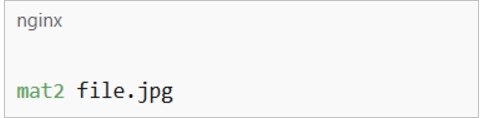

Mat2 (Linux) — також дозволяє видаляти метадані:

OSINT Framework, Autopsy, FTK Imager — для роботи в кіберрозвідці та цифровій криміналістиці.

Як видалити метадані з файлу ?

📷 JPEG, PNG, HEIC:

Windows (вбудований спосіб):

Клацніть правою кнопкою на файл → Властивості.

Перейдіть у вкладку «Докладно» (Details).

Внизу — натисніть «Видалити властивості та особисту інформацію».

Оберіть:

або «створити копію з видаленими метаданими»;

або вручну позначити, які поля очистити.

MacOS:

macOS не дозволяє повне видалення EXIF через Finder. Краще скористатися сторонніми програмами, наприклад:

ImageOptim — безплатна утиліта, видаляє всі приховані дані.

Photos EXIF Editor (Systweak) — платна, більш гнучка.

Онлайн сервіси:

Мобільні додатки (Android / iOS):

Photo Metadata Remover, EXIF Eraser, ViewExif, Exif Metadata Editor.

DOCX, XLSX, PDF:

Microsoft Office (Word, Excel, PowerPoint):

Відкрий файл → Файл → Відомості.

Натисни кнопку «Перевірити на наявність проблем» → «Перевірити документ».

Запуститься Інспектор документів — познач, що потрібно очистити.

Натисни «Видалити все» поруч з пунктами, які містять метадані.

PDF-файли:

Adobe Acrobat Pro:

Відкрий PDF → «Файл» → «Властивості» → прибери дані вручну.

Або використай: «Remove Hidden Information».

Онлайн-сервіси:

🎥 Як видалити метадані з відео:

FFmpeg (універсальний спосіб, кросплатформенний):

ffmpeg -i input.mp4 -map_metadata -1 -c:v copy -c:a copy output.mp4

Ця команда створює нове відео без метаданих, але без повторної компресії.

🛠️ Інструменти для масового або повного очищення:

ExifTool (професійний інструмент, кросплатформний):

Видалення всіх метаданих:

Масове очищення:

MAT2 (Linux):

Встановлення:

Очищення:

Для вільних людей, які чинять спротив брехні та контролю, розуміння й контроль власного цифрового сліду — не примха і не технічна дрібниця. Це — обов’язок.

Бо в епоху, коли державні сервери пам’ятають більше за вас, коли кожен клік фіксується, а кожен байт — зберігається, анонімність залишається останнім бастіоном свободи.

Вчіться бачити приховане.

Вчіться прибирати зайве.

Не залишайте ворогу жодної нитки, за яку він зможе потягнути.

Жодного сліду, за яким він зможе вас вирахувати.

Жодної помилки, якою зможе скористатися.