Зламати Wi-Fi набагато простіше, ніж здається. Але є хороша новина: дотримуючись кількох простих кроків, навіть звичайний користувач може захистити свій домашній роутер від п’яти найпоширеніших методів злому.

Атака 1: Злом пароля

Злом пароля — перевірений і ефективний спосіб отримати доступ до Wi-Fi, особливо якщо користувач обирає слабкий пароль. Є два основні методи, якими жертва може потрапити в цю пастку:

Старий стандарт шифрування — WEP

Якщо роутер використовує застарілий стандарт шифрування WEP замість поширеного зараз WPA2, навіть складний пароль легко зламати за кілька хвилин. Існує багато інструментів для злому мереж з WEP, вони швидко аналізують мережу і виявляють слабкі місця.

Атака на WPA2

WPA2, хоч і безпечніший, проте ламається за допомогою техніки примусової деавтентифікації. Хакер відключає пристрої жертви від мережі на кілька секунд, змушуючи їх повторно підключитися. Під час цього відбувається обмін пакетами, відомий як handshake. Отримавши цей handshake, зловмисник може протестувати мільйони паролів за допомогою спеціального ПЗ. Якщо пароль слабкий, його зламають за лічені години або навіть хвилини.

Рішення: WPA2-3 і сильні паролі!

Хакери успішно використовують наші слабкі місця, зокрема погані звички у створенні паролів. Вони часто покладаються на бази зламаних облікових записів, адже багато хто повторно використовує свої улюблені паролі або залишає заводські налаштування. Також популярні паролі, як-от дати народження, номери телефонів або щось очевидне, стають легкою здобиччю. Як захиститися:

Використовуйте WPA2 або новіший WPA3. Уникайте WEP, оскільки його можна зламати за лічені хвилини.

Створюйте унікальні паролі. Пароль має бути довгим і складним, з використанням великих і малих літер, цифр та спеціальних символів.

Не будуйте паролі на особистій інформації. Уникайте даних, що легко знайти в соцмережах або здогадатися: дати народження, імена домашніх улюбленців тощо.

Регулярно змінюйте паролі. Складно, але треба. Це ускладнить життя зловмисникам, навіть якщо вони отримають доступ до попереднього пароля.

Атака 2: Злом через WPS PIN

Атаки на WPS (Wi-Fi Protected Setup) відомі своєю ефективністю. Ось як це працює:

Reaver та атака через PIN. Reaver використовує метод перебору PIN-кодів, що дозволяє зламати WPS-вразливі роутери за лічені хвилини. Навіть найнадійніший Wi-Fi пароль не врятує, якщо WPS PIN залишається доступним для атаки.

Метод WPS Pixie-Dust. Більш сучасний підхід експлуатує недоліки у способі генерації випадкових PIN-кодів багатьма роутерами. З його допомогою зламати мережу можна не за хвилини, а за секунди.

Отримавши доступ до WPS-коду, зловмисник зможе підключатися до вашої мережі незалежно від зміни пароля Wi-Fi. У багатьох роутерах PIN-код WPS неможливо змінити, що залишає мережу вразливою, доки WPS активний.

Рішення: Вимкніть WPS і перевірте це тестами

Зайдіть у налаштування вашого роутера (через веб-інтерфейс, зазвичай за адресою 192.168.1.1 або 192.168.0.1). Знайдіть розділ “WPS Setup” або “WPS Access”. Вимкніть WPS. Перезавантажте роутер і перевірте, чи налаштування збереглися. На більшості роутерів це можна перевірити за індикатором WPS — якщо він вимкнений, світло не горітиме.

Атака 3: Через віддалений доступ

Віддалений доступ може бути корисним, але його ввімкнення без належних заходів безпеки — серйозна загроза. Чому небезпечно?

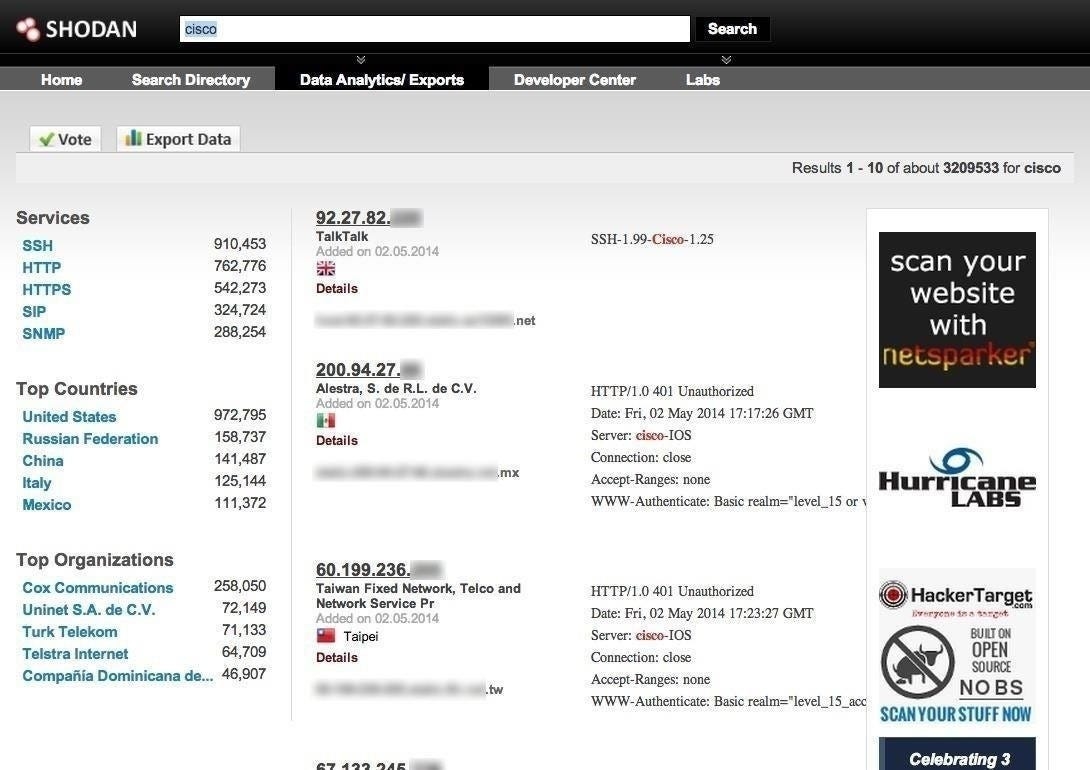

Індексування в пошукових системах. Сервіси-сканери, типу Shodan, сканують Інтернет на наявність пристроїв із відкритими портами (IP-камери, роутери, розумні датчики тощо). Якщо ваш роутер має ввімкнений віддалений доступ, він може легко потрапити в цей список. Коли пристрій потрапляє в базу даних Shodan, хакери або боти починають тестувати його на доступність. Зазвичай вони використовують списки заводських паролів, специфічних для вашого роутера чи іншого пристрою. Також хакери можуть використовувати слабкі місця в прошивці роутера для отримання доступу до його налаштувань і подальшого контролю.

Небезпека не обмежується лише зовнішніми зловмисниками. Хтось із тимчасовим доступом до локальної мережі (LAN) або навіть просто до Wi-Fi може увійти в адмін-панель роутера, увімкнути віддалене управління, створити власні облікові дані для подальшого доступу. Після цього зловмисник зможе повертатися до вашої мережі, коли завгодно, навіть після зміни пароля Wi-Fi.

Рішення: Вимкніть віддалений доступ і перенаправлення портів

Щоб зменшити ризик атак через віддалений доступ, важливо переконатися, що ваші пристрої не мають відкритих портів, доступних з Інтернету:

Вимкніть віддалений доступ. Зайдіть у адмін-панель роутера (зазвичай 192.168.1.1 або 192.168.0.1). Знайдіть розділ Remote Management або Remote Access. Вимкніть цю функцію, якщо вона активна.

Перевірте перенаправлення портів. У налаштуваннях роутера знайдіть вкладку Port Forwarding (зазвичай у розділі Advanced). На сторінці перенаправлення портів не повинно бути активних портів. Якщо ви бачите будь-які активні перенаправлення, видаліть їх. Перезавантажте роутер.

Оновіть прошивку роутера для усунення потенційних вразливостей.

Атака 4: Фальшиві точки доступу

Фальшива точка доступу — це мережа Wi-Fi, створена для обману користувачів, щоб вони підключалися до неї, думаючи, що це легітимна мережа. Після підключення зловмисники можуть перехоплювати трафік, отримуючи паролі, банківські дані та іншу чутливу інформацію та шпигувати за пристроями, підключеними до фальшивої мережі.

Хакери використовують інструменти, такі як WiFi Pumpkin, які можна запускати навіть на дешевому обладнанні, наприклад, Raspberry Pi. Один із типових сценаріїв — створення незахищеної мережі Wi-Fi (без пароля), яка виглядає привабливо для жертв. Користувачі можуть підключитися, вважаючи, що це безкоштовний або легітимний доступ до Інтернету у якомусь кафе, до прикладу.

Отже у вас є ноутбук чи телефон, що часто підключається до мереж, що не потребують пароля. Коли ваш телефон або ноутбук надсилає запити на пошук доступних мереж, до яких ви підключалися раніше, зловмисники можуть створити фальшиву Wi-Fi мережу з тією ж назвою, яку шукає ваш пристрій. Якщо мережа не має пароля, ваш пристрій підключиться автоматично, не попередивши вас.

Що робити:

Знайдіть усі нещодавні підключення до Wi-Fi (особливо ті, що ви використовували у публічних місцях) і вимкніть для них автоматичне підключення. Зайдіть у налаштування Wi-Fi вашого пристрою та видаліть мережі, що більше не використовуєте.

Уникайте підключення до невідомих мереж, коли це можливо. Використовуйте точку доступу вашого телефону або перевірену мережу. Використовуйте VPN, щоб навіть у разі ненадійного з’єднання ваші дані було складніше перехопити.

Атака 5: Вразливість у прошивці роутера

Ваш роутер працює на операційній системі, що як і будь-яке програмне забезпечення, може містити помилки та вразливості, особливо якщо вона застаріла. Вразливості можуть дозволити хакерам із будь-якої точки світу проникнути у вашу мережу й викрасти особисті дані. Якщо ваш роутер використовує версію програмного забезпечення, для якої виробник більше не випускає оновлення, жодні паролі чи інші заходи безпеки не врятують.

Що робити:

Регулярно перевіряйте оновлення прошивки роутера. Більшість комерційних роутерів оновлюються автоматично. Але деякі моделі вимагають ручного оновлення.

Висновки

Отже, є два ключові підходи до забезпечення безпеки Wi-Fi для звичайного користувача:

Захист власної Wi-Fi мережі. Встановлюйте надійні паролі, оновлюйте прошивку, вимикайте небезпечні функції, як-от WPS, та використовуйте сучасні стандарти шифрування.

Обачність при використанні чужих мереж. Завжди перевіряйте, до якої мережі ви підключаєтесь, використовуйте VPN і уникайте автоматичного підключення до відкритих Wi-Fi точок.